Triple A (AAA) - Grundprinzipien eines IAM-Systems

Zeit- und Kostenersparnis – darum geht es doch immer, oder? Ein modernes Identity- und Access Management (IAM) macht‘s möglich. Vor allem große Unternehmen können damit unter anderem die Komplexität ihrer Authentifizierungs- und Berechtigungsstrategie bewältigen – bei sinkenden Kosten. Wir rechnen es vor.

Das Triple-A-Modell im Kontext des Identity- und Access Management (IAM) Systems ist ein eingebettetes Framework, auf dessen Grundlage IAM-Systeme konzipiert werden. Obwohl alle IAM-Systeme dasselbe Ziel haben und denselben Prinzipien zugrunde liegen, gleicht keines dem anderen. Unabhängig davon, welches Produkt bei welchem Unternehmen dafür zum Einsatz kommt. Jede Implementierung ist individuell, da es unzählige Variablen bei dieser Gleichung gibt. Und dennoch basiert jedes IAM-System weltweit auf diesen einfachen Prinzipien:

A = Authentifizieren, oder: Mit dem Schlüssel durch die Tür

Diese Disziplin beschäftigt sich mit der erfolgreichen Anmeldung der Benutzer:innen auf ein ganzes System oder eine bestimmte Anwendung. Es gibt eine Vielzahl von Methoden wie, diese Anmeldung vonstattengehen kann: statisch, per Einmal-Passwort, per Zertifikat, biometrisch oder über eine Kombination der Methoden. Je nachdem, wie schützenswert die Applikation ist. Die technische Grundlage dafür stellen dabei verschiedene Protokolle wie LDAP (Lightweight Directory Access Protocol), SAML (Security Assertion Markup Language), oAuth (Open Authorization) oder TLS (Transport Layer Security).

A = Autorisieren, oder: Zugriff gewähren

Unabhängig davon, wie sich die Nutzer:innen im System authentifizieren, im zweiten Schritt benötigen sie auch entsprechende Berechtigungen, um auf für sie freigegebene Ressourcen - also Dateien oder Anwendungen - zugreifen zu können und mit diesen arbeiten zu dürfen.

Diese Zuteilungen der Berechtigungen werden vom IAM automatisiert und häufig rollenbasiert initiiert oder erfolgen durch eine individuelle Bestellung. Je nach Art der Implementierung gibt es meistens unterschiedliche Wege, um die Mitarbeitenden zu berechtigen. Dahinter stehen nicht selten auch diverse Vorgaben der Applikationsprovider, was das Berechtigungskonzept nicht einfacher macht.

A = Audit/Accounting, oder: Aktivitäten im Blick behalten

Getreu dem Motto: „Vertrauen ist gut, Kontrolle ist besser“ kann man das IAM-System zwar sicher aufbauen, jedoch kommt kein Unternehmen daran vorbei, das auch zu kontrollieren. Spätestens, seit Firmen gezwungen sind, ihre IT-Landschaft konform zu Governance, Risk & Compliance (GRC) aufzubauen, führt einfach kein Weg mehr daran vorbei.

Nicht nur durch diese Verpflichtung, sondern auch im eigenen Interesse an Sicherheit und Zuverlässigkeit des IAM, müssen Unternehmen nachweisen können, dass sie die 5-W Methode (wer, was, wo, wann, warum) zur Ursache-Wirkung-Bestimmung auch im IAM-Umfeld anwenden. Geht ein Unternehmen diesen Fragen nicht in Gänze nach, drohen empfindliche Strafen. Zum Beispiel durch Kontrollinstanzen wie die BaFin. Geldbußen in Kombination mit einem Imageschaden können dabei je nach Ausmaß durchaus existenzbedrohend sein.

Kann ein Unternehmen auf IAM verzichten?

Fragen Sie mich als IAM-Berater: Dazu ein klares „Jein“. Die Frage lässt sich nicht pauschal beantworten. Es kommt vielmehr auf ein Zusammenspiel unterschiedlicher Faktoren an. Grundsätzlich kann man sagen: An IAM führt kein Weg vorbei, sofern das Unternehmen durch eine Aufsichtsbehörde kontrolliert beziehungsweise reguliert wird. Unabhängig davon, wie groß eine Organisation ist. Aber ab einer Mitarbeiteranzahl von 1.000 macht es ohnehin Sinn, ein IAM-System zu implementieren, da schlichtweg die Vergabe und Betreuung von Berechtigungen manuell nicht mehr möglich ist.

Optimierungspotenzial von IAM

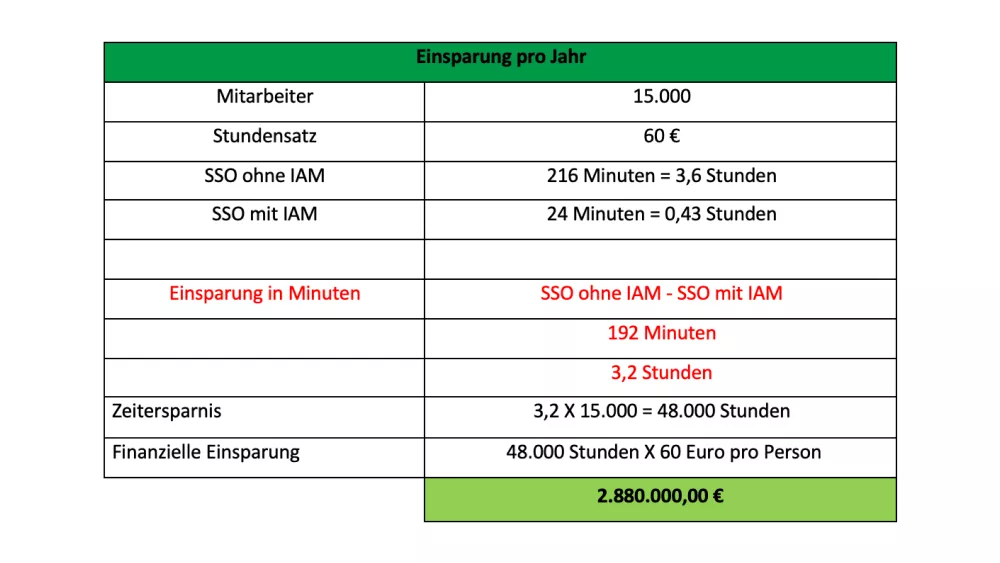

Ein wichtiges Entscheidungskriterium ist neben der Handhabbarkeit immer auch das Einsparpotenzial. Im Folgenden rechnen wir an einem Beispiel vor, wie Sie dieses ermitteln können. Demnach können Unternehmen

bei 15.000 Mitarbeiter:innen knapp 2,9 Millionen Euro sparen – jährlich.

Unser Beispiel: Wir nehmen an, dass ein Unternehmen erwägt, die Zugriffe auf unterschiedliche Systeme zu erleichtern und Single Sign-On (SSO) einzuführen. Hierbei werden Benutzer:innen einmalig am Computer beziehungsweise einer Applikation authentifiziert und bekommen somit Zugriff auf weitere Anwendungen, ohne sich erneut anmelden zu müssen. Die folgenden getroffenen Annahmen sind fiktiv und sollen lediglich die Senkung der Prozesskosten durch die Implementierung der IAM-Lösung verdeutlichen.

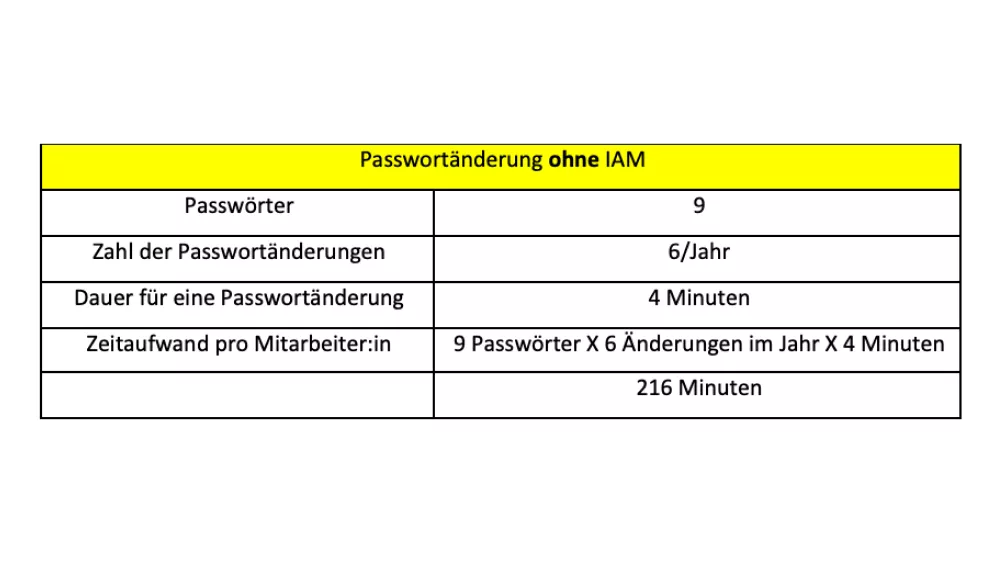

Annahmen:

- Unternehmen mit 15.000 Mitarbeiter:innen

- Interner Stundensatz: 60 €

- Anzahl der Passwörter pro Nutzer:in: 9

- Anzahl der notwendigen Passwortänderungen pro Jahr: 6

- Dauer einer Passwortänderung: 4 Minuten

(Quelle: metafinanz)

(Quelle: metafinanz)

Unsere Beispielorganisation könnte in einem Jahr nur durch die Einführung von SSO knapp 2,9 Millionen Euro einsparen. Das sind Geldmittel, die an anderer Stelle für die Unternehmensentwicklung und den Einsatz neuer Technologien oder Prozesse genutzt werden können.

Quelle Titelbild: AdobeStock/pogonici